DMZ

DMZ

Qu’est-ce qu’une DMZ en informatique ?

- il faut savoir que DMZ, ça signifie en anglais DeMilitarized Zone, et en français zone démilitarisée

Quel est l’origine d’une DMZ ?

- L’origine de ce terme, il faut s’intéresser à l’histoire, non pas à l’histoire de l’informatique, mais à l’histoire de la Corée et à la Guerre Froide (Conflit Coréen 1950-1953).

A quoi sert une DMZ ?

La DMZ (zone démilitarisée) est une zone réseau intermédiaire utilisée pour sécuriser les interactions entre le réseau local d’une entreprise et Internet.

- Rôle des serveurs dans la DMZ : Elle accueille des serveurs spécifiques ayant besoin d’accéder à Internet ou d’être accessibles depuis Internet, comme des serveurs Web, des serveurs de messagerie ou des serveurs proxy.

- Reverse proxy : De plus en plus, un reverse proxy est utilisé pour gérer les connexions entrantes d’Internet et les relayer vers les serveurs appropriés, réduisant ainsi l’exposition directe des serveurs.

- Objectif principal : La DMZ sert à protéger le réseau local en agissant comme une zone tampon. Les flux entre le réseau interne et Internet passent par cette zone pour être contrôlés, relayés et filtrés.

- Avantage sécuritaire : En cas de compromission d’un serveur, la DMZ limite l’accès du pirate au reste du réseau interne, à condition que la configuration (notamment du pare-feu) soit correctement réalisée.

Architecture réseau d’une DMZ :

DMZ avec un seul pare-feu :

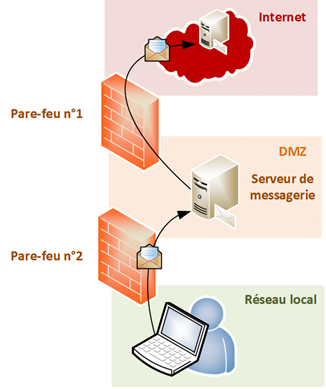

DMZ avec deux pares-feux :

Avec deux pares-feux, on peut appliquer la configuration suivante :

- Le pare-feu n°1 autorise seulement les communications entre Internet et la DMZ

- Le pare-feu n°2 autorise seulement les communications entre le réseau local et la DMZ

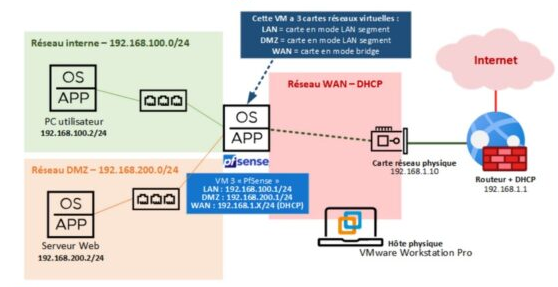

Environnement :

Client_1(Win 10) : LAN : 192.168.100.2/24

Pfsense : WAN : 192.168.12.232/24 – LAN 192.168.100.1/24 – DMZ 192.168.200.1/24

Serv_AD (Win_Server 2022) : DMZ : 192.168.200.2

Configuration du Pfsense :

Il vous faut 3 cartes réseaux sur le Pfsense ( 2 Internes différentes et une Externe )

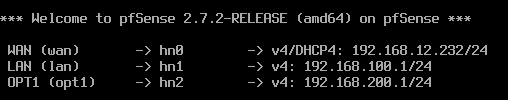

- Une fois le pfsense installer il vous reste plus qu’a mettre les adresse IP que vous souhaitez

- (WAN : 192.168.12.232/24 – LAN 192.168.100.1/24 – DMZ 192.168.200.1/24)

- Depuis le poste client (c’est-à-dire depuis notre réseau LAN virtuel), nous allons nous connecter à l’interface Web d’administration de pfSense à l’adresse IP « https://192.168.100.1/« .

Au préalable, il est nécessaire de configurer l’interface réseau de la machine virtuelle cliente comme suit :

- Adresse IPv4 : 192.168.100.2

- Masque : 255.255.255.0 ou /24

- Passerelle : 192.168.100.1

- Serveur DNS : 1.1.1.1 ou celui de votre choix

Le certificat de sécurité SSL utilisé pour la connexion HTTPS est auto-signé, il est donc normal d’avoir un avertissement de sécurité. Il est possible, selon vos besoins de définir un certificat provenant d’une autorité de certification d’entreprise ou publique.

Pour vous connecter à l’interface Web d’administration, il est nécessaire de saisir l’identifiant et le mot de passe prédéfini à l’installation. Voici les identifiants par défaut :

- Identifiant : admin

- Mot de passe : pfsense (à modifier par la suite)

- Configurez votre pfsense comme vous le souhaitez

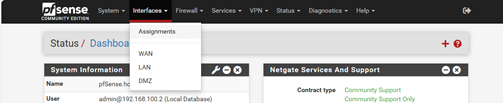

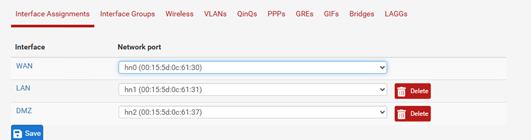

PfSense : ajouter une interface DMZ

- Pour créer une interface, onglet Interfaces > Assignements

- On constate que l’interface « OPT1 » peut être ajoutée : cliquez sur « Add » puis « Save« .

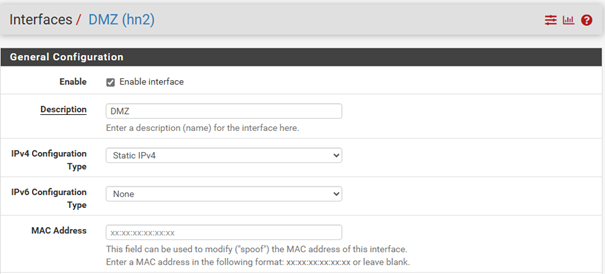

- Faites un double clic sur OPT1

- Vous aller être dans l’interface de OPT1, on va modifier quelques trucs

- Cocher la case « enable interface » pour activer l’interface DMZ

- Description : DMZ

- IPv4 Configuration : Static IPv4

- IPv4 Address : 192.168.200.1/24 (C’est l’adresse de notre IP DmZ Pfsense, pas serveur)

- -Save

- Pour terminer, cliquer sur « Save » et « Apply Changes«

- Désormais, PfSense est initialisé et les trois interfaces réseau sont prêtes.

- A partir des réseaux « LAN » et « DMZ » nous pouvons accéder à Internet grâce aux règles de NAT dynamiques créées par défaut par PfSense.

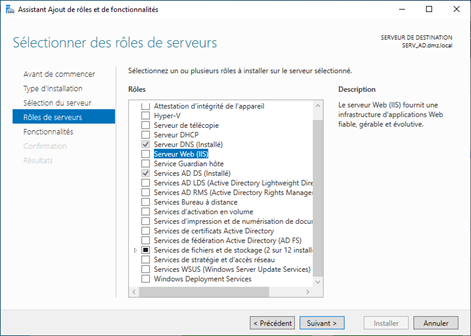

Installer un serveur Web

De retour sur notre serveur AD :

– Windows + R et on exécute la commande « ncpa.cpl » Et on va mettre une IP Statique

- Adresse IPv4 : 192.168.200.2

- Masque : 255.255.255.0 ou /24

- Passerelle : 192.168.200.1

- Serveur DNS : 1.1.1.1 ou celui de votre choix

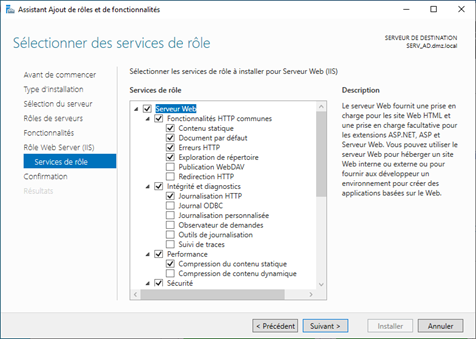

- Nous allons ajouter un rôle Serveur Web (ISS)

- Une fois arriver à ce menu, on fait suivant nous allons rien rajouter de plus pour le moment.

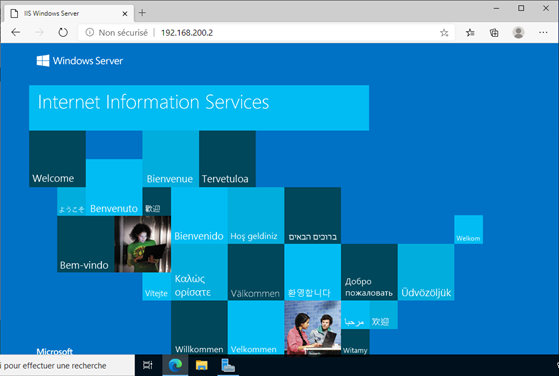

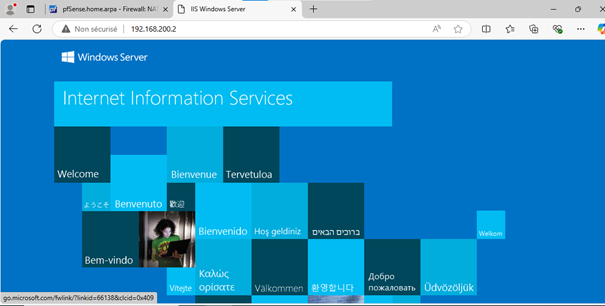

- Une fois que l’installation est terminée,

- Ouvrir un navigateur puis à saisir l’adresse IP de votre serveur AD (IIS) dans la barre d’adresse pour ma part mon IP est 192.168.100.2.

- Normalement, vous devez obtenir la page par défaut de IIS, comme ceci :

Voilà pour le moment on n’ira pas plus loin on doit faire une DMZ pas un serveur Web.

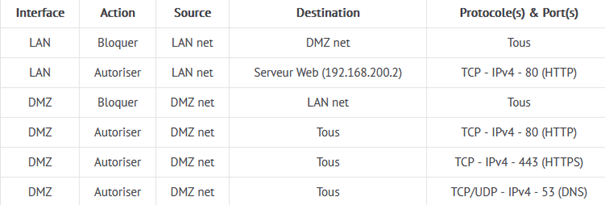

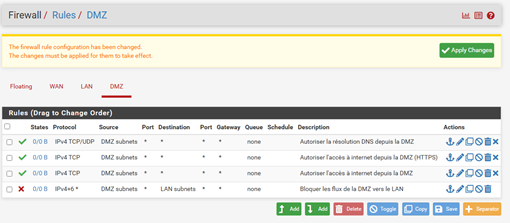

Les règles de pare-feu avec pfSense

- Une fois votre serveur Web prêt à être utilisé, nous allons définir les règles de pare-feu permettant d’accéder à serveur Web sur pfSense.

- L’objectif étant de limiter les flux au strict nécessaire, notamment pour que depuis le LAN, nous puissions accéder à la DMZ uniquement pour contacter le serveur Web en HTTP.

Nous allons créer les règles de flux suivantes :

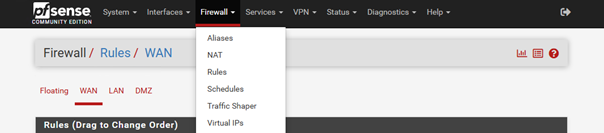

De retour sur notre Client, interface Web pfsense .

On va maintenant créer des règles a notre pare-feu

Onglet Firewall > Rules

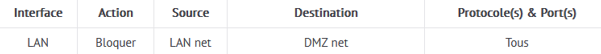

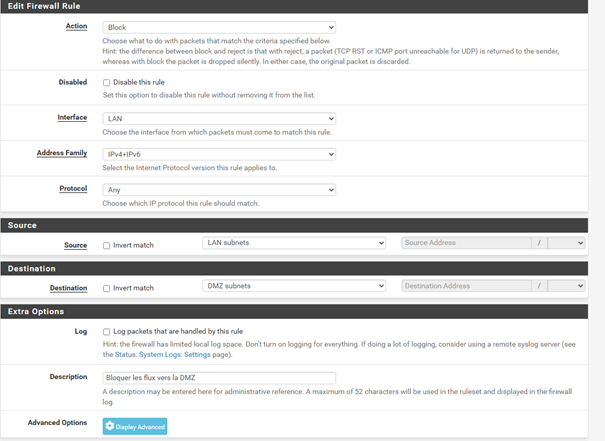

Donc comme le tableau au-dessus nous allons configurer notre première règle.

Il y aura sans doute déjà quelques règles, ne pas y toucher.

D’abord, sélectionnez l’interface LAN puis cliquez sur « Add« , puis renseignez les paramètres de règle suivants :

- Action : Block

- Interface : LAN

- Address Family : IPv4+IPv6

- Protocol : Any

- Source : LAN subnet

- Destination : DMZ subnet

- Description : Bloquer les flux LAN vers la DMZ

- Puis Save.

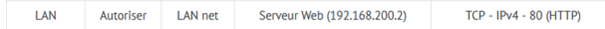

- Maintenant on va passer à la deuxième règle.

- Action : Pass

- Interface : LAN

- Address Family : IPv4

- Protocol : TCP

- Source : LAN subnet

- Destination : Address or alias – 192.168.200.2

- Description : Accès serveur Web en DMZ depuis le LAN

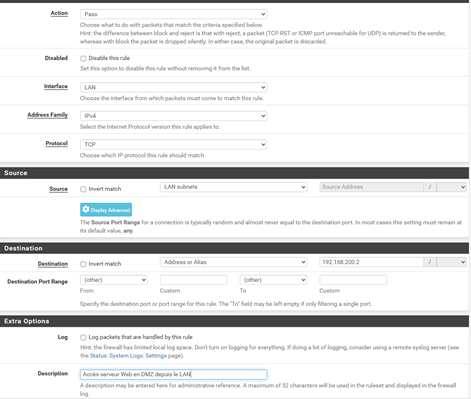

ATTENTION changement d’interface on passe sur le WAN

- Action : Block

- Interface : DMZ

- Address Family : IPv4+IPv6

- Protocol : any

- Source : DMZ subnet

- Destination : LAN subnet

- Description : Bloquer les flux de la DMZ vers le LAN

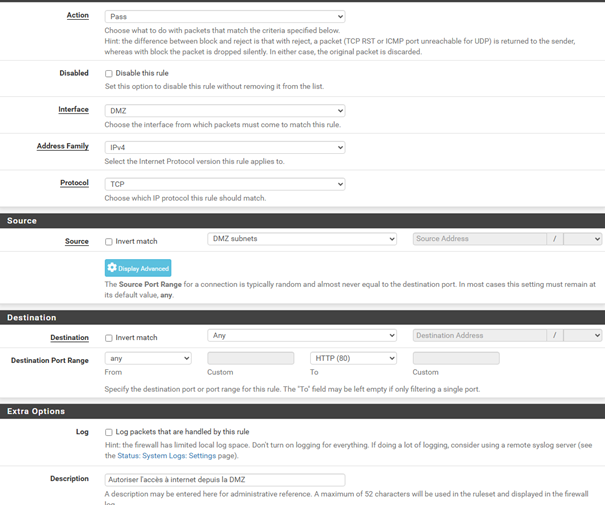

Toujours dans l’interface DMZ > Add

- Action : Pass

- Interface : DMZ

- Address Family : IPv4

- Protocol : TCP

- Source : DMZ subnet

- Destination : any – HTTP (80)

- Description : Autoriser l’accès à internet depuis la DMZ

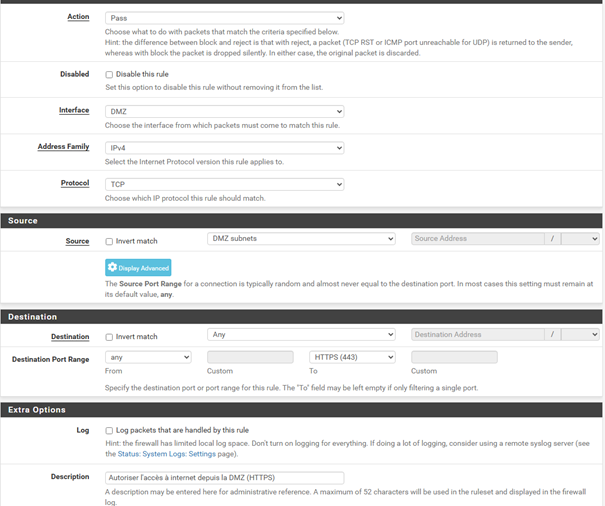

Toujours dans l’interface DMZ > Add

- Action : Pass

- Interface : DMZ

- Address Family : IPv4

- Protocol : TCP

- Source : DMZ subnet

- Destination : any – HTTPS (443)

- Description : Autoriser l’accès à internet depuis la DMZ (HTTPS)

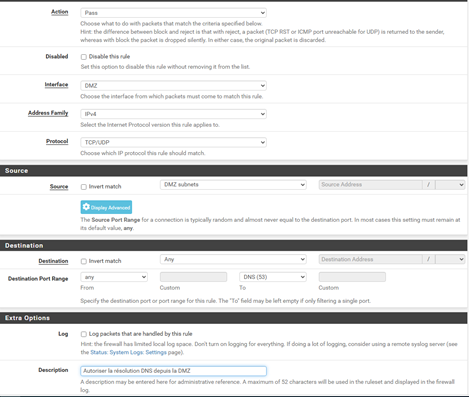

Voilà la dernière règle mettre en place, toujours sur la DMZ > Add.

- Action : Pass

- Interface : DMZ

- Address Family : IPv4

- Protocol : TCP/UDP

- Source : DMZ net

- Destination : any – DNS (53)

- Description : Autoriser la résolution DNS depuis la DMZ

N’oublier pas de faire « Apply changes »

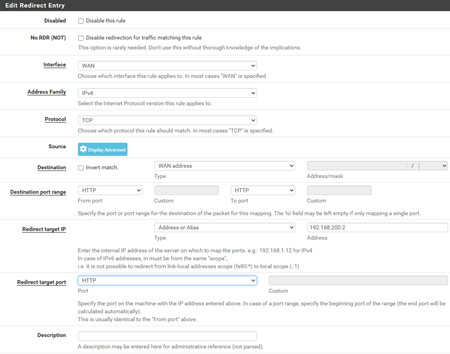

La règle de NAT pour le serveur Web

Dans cette dernière partie, nous allons mettre en place une règle de NAT pour permettre l’accès au serveur Web hébergé sur notre DMZ depuis l’extérieur du réseau local de notre lab virtuel, au travers de l’interface WAN. Cette règle doit être adaptée en fonction de l’adresse IP du serveur web et du port utilisé (HTTP / HTTPS / ou numéro de port exotique).

Pour ce faire, naviguez dans le menu « Firewall > NAT » puis cliquez sur « Add« .

Voici la configuration de notre règle de NAT :

- Type de règle : Port Forward

- Interface : WAN

- Adress Family : IPv4

- Protocol : TCP

- Destination : WAN address

- Destination port range : HTTP (80)

- Redirect target IP : Address or Alias – 192.168.200.2

- Redirect target port : http

Test :

Si vous avez suivi la procédure des le début, normalement si vous allez sur votre client en ouvrant un navigateur « Saisissez l’adresse de votre serveur ISS « 192.168.200.2 »

Si la page s’ouvre c’est que votre DMZ est en place.

Share this content:

Laisser un commentaire