Windows Laps

C’est quoi LAPS ?

Windows LAPS (Local Administrator Password Solution) est une fonctionnalité de sécurité intégrée à Windows. Elle se connecte à un domaine Active Directory ou Azure Active Directory pour sécuriser les mots de passe des comptes « Administrateur » locaux sur les ordinateurs et serveurs.

A quoi sert LAPS ?

Windows LAPS va générer un mot de passe robuste et unique pour le compte administrateur local de chaque machine qu’il gère, tout en effectuant une rotation automatique de ces mots de passe. Ensuite, les sésames seront chiffrés et stockés dans l’Active Directory ou l’Azure Active Directory, selon la configuration mise en place.

C’est une solution facile à mettre en place et qui permet de renforcer la sécurité de son infrastructure, sans pour autant que ce soit trop contraignant pour les administrateurs système. En soit, Windows LAPS n’est pas une solution nouvelle puisque LAPS existe depuis plusieurs années.

Prérequis pour LAPS ?

Utiliser des systèmes d’exploitation compatibles

Mettre à jour les machines à gérer avec Windows LAPS

Mettre à jour les contrôleurs de domaine Active Directory

Vérifier la sauvegarde de l’Active Directory

Versions de Windows compatibles avec Windows LAPS

Windows 11 21H2, Windows 11 22H2 et Windows 11 24H2 (Pro, Education, Enterprise)

Windows 10 (Pro, Education, Enterprise)

Windows Server 2025 (y compris en mode Core)

Windows Server 2022 (y compris en mode Core)

Windows Server 2019

Les nouveautés de Windows LAPS

Avant d’entamer la configuration, parlons des nouveautés de Windows LAPS en comparaison de LAPS legacy, même si au fond, l’objectif reste le même. Voici les points clés :

L’agent Windows LAPS est intégré à Windows (après avoir installé la bonne mise à jour) contrairement à l’agent LAPS legacy qui est un package indépendant (à installer par GPO, par exemple)

Les mots de passe stockés dans l’Active Directory sont chiffrés

Les mots de passe peuvent être stockés dans l’Active Directory ou dans Azure Active Directory

L’historique des mots de passe est configurable (activé pour un certain nombre de mots de passe, ou désactivé)

La rotation des mots de passe est personnalisable par GPO, avec la possibilité de faire une rotation automatique (mot de passe utilisé = mot de passe renouvelé)

Le mot de passe de restauration des services d’annuaire Active Directory (DSRM) peut être géré

Un nouvel onglet nommé « LAPS » prendra place dans les consoles Active Directory (dans les propriétés des objets ordinateurs)

Un nouveau module PowerShell plus complet

Un nouveau fichier ADMX avec plus de paramètres pour la configuration par GPO

Un nouveau journal nommé « LAPS » sera disponible dans l’Observateur d’événements de Windows

Enfin, sachez que Windows LAPS n’a pas besoin de LAPS (legacy) pour fonctionner : c’est un produit entièrement indépendant. En théorie, les deux peuvent cohabiter le temps de faire la transition, mais Windows LAPS prendra le dessus quand il sera actif (c’est-à-dire configuré).

Dans ce tutoriel, l’objectif est d’utiliser Windows LAPS avec l’Active Directory. Sachez qu’avec Azure Active Directory, il est possible de s’appuyer sur le portail Azure, Intune et les politiques Azure RBAC.

Le LAB du cours LAPS

Un contrôleur de domaine Active Directory

Un poste de travail sous Windows

Un pfsense

SERV-AD

Contrôleur de domaine Active Directory pour « Laps.local«

Système d’exploitation : Windows Server 2022 Standard

Adresse IP : 192.168.1.254/24

PC

Poste client intégré au domaine AD et à gérer avec LAPS

Système d’exploitation : Windows 11

Adresse IP : 192.168.1.102/24

PFSENSE

Wan : 192.168.12.44/24

Lan : 192.168.1.1/24

Configuration de Windows LAPS

La configuration de Windows LAPS s’effectue en plusieurs étapes, sur un principe similaire à celui de LAPS legacy, si ce n’est que l’on n’aura pas besoin de déployer le client LAPS puisqu’il est désormais intégré à Windows.

Mettre à jour le schéma Active Directory pour Windows LAPS

Tout d’abord, ouvrez une console PowerShell en tant qu’administrateur et exécutez cette commande pour lister les commandes disponibles dans le module LAPS. Un moyen de vérifier qu’il est bien accessible sur votre serveur.

Get-Command -Module LAPS

Puisque l’on s’apprête à mettre à jour le schéma Active Directory, on veille à disposer d’une sauvegarde de son environnement et surtout on utilise un compte membre du groupe « Administrateurs du schéma » si l’on ne veut pas se prendre un mur.

Toujours dans PowerShell on va mettre une commande

Import-Modules LAPS

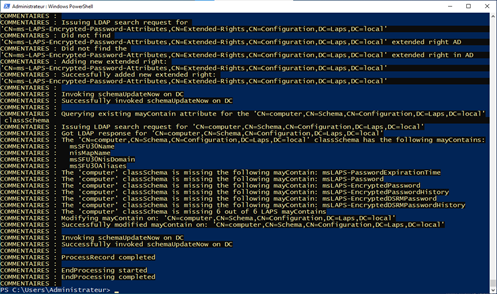

Update-LapsADSchema -Verbose

Faites T pour tout installer

Vous devriez avoir un écran comme ci-dessous

Faite un

Set-LapsADComputerSelfPermission -Identity « OU=PC,DC=Serv,DC=Local »

Vérifier la présence des attributs Windows LAPS

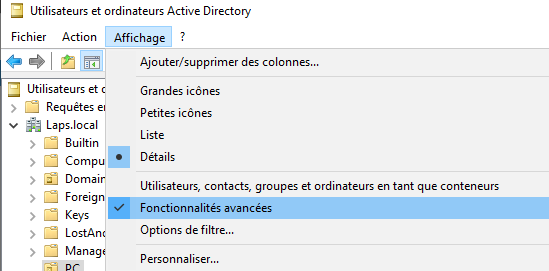

Si l’on ouvre la console « Utilisateurs et ordinateurs Active Directory » et que l’on regarde les propriétés d’un ordinateur membre du domaine, on peut voir la présence des deux nouveaux attributs.

Penser à activer dans Affichage > Fonctionnalités avancées

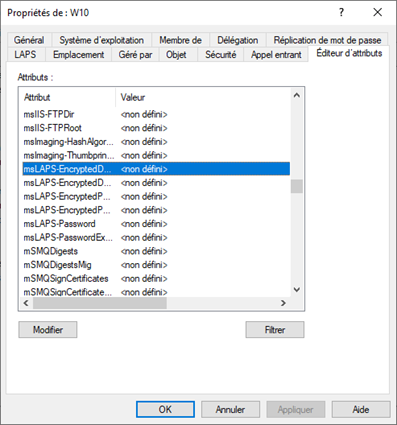

Maintenant rechercher un ordinateur et faite propriétés

Editeur d’attributs

Vous devriez voir les deux nouveaux attributs

Il y a un onglet LAPS qu’on reparlera après

Configurer la GPO Windows LAPS

La suite consiste à configurer Windows LAPS à partir d’une stratégie de groupe.

Cette GPO va permettre de définir la politique de mots de passe à appliquer sur le compte administrateur géré, l’emplacement de sauvegarde du mot de passe (Active Directory / Azure Active Directory), mais aussi le nom du compte administrateur à gérer avec Windows LAPS.

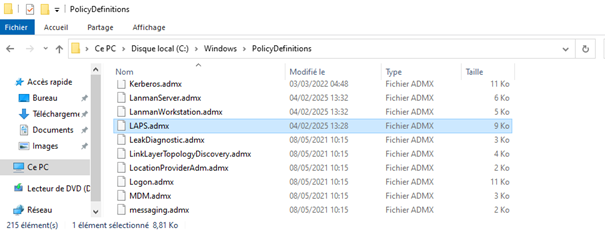

Tout d’abord, nous devons importer les modèles d’administration (ADMX) de Windows LAPS (c’est nécessaire s’il y a déjà un magasin central sur votre domaine, car Windows n’ira pas lire le magasin local). Ce processus n’est pas automatique. Sur le contrôleur de domaine, vous devez récupérer deux fichiers :

C:\Windows\PolicyDefinitions\LAPS.admx qui correspond aux modèles d’administration de Windows LAPS

C:\Windows\PolicyDefinitions\fr-FR\LAPS.adml

Il faut copier ces deux fichiers vers l’emplacement suivant (dans l’ordre) :

C:\Windows\SYSVOL\sysvol\Laps.local\Policies\PolicyDefinitions

C:\Windows\SYSVOL\sysvol\Laps.local\Policies\PolicyDefinitions\en-US

GPO pour LAPS

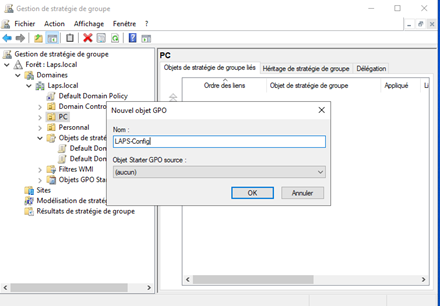

Aller dans Gestion de stratégie de groupe, cliquez sur votre unité d’organisation ou il y à vos clients pour moi ça sera « PC »

Et faite « Créer un objet GPO dans ce domaine »

Moment Infos :

Ce modèle d’administration pour LAPS contient plusieurs paramètres, ce qui ne me semble pas insurmontable. Voici la signification de ces différents paramètres :

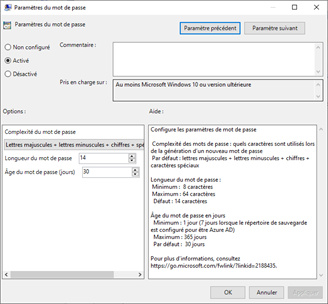

Maintenant on va modifier le fichier « Paramètres du mot de passe«

Cocher Activé

Dans les options on va demander un mot de passe Avec des MAJ, Minuscules des nombres et des caractères spéciaux

La longueur du mot de passe, on laisse a 14

La durée on laisse 30 Jours

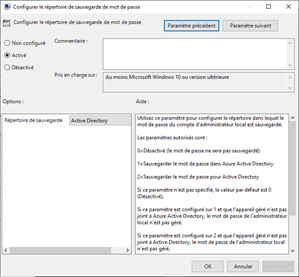

Ensuite on continue sur le fichier suivant « Configurer le répertoire de sauvegarde de mot de passe »

On coche la case Activé. Et on met dans les options Active Directory

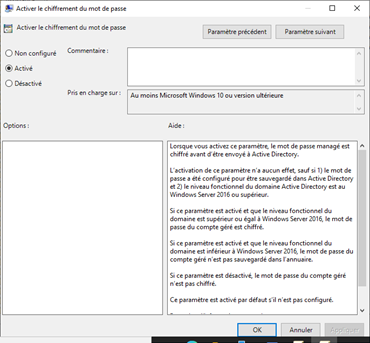

On va modifier « Activer le chiffrement du mot de passe»

Le mettre en Activé

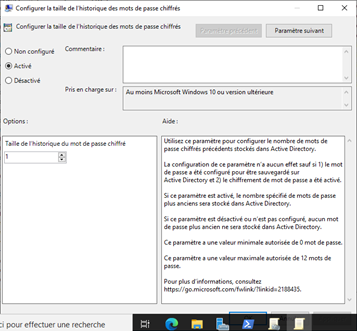

Maintenant on va modifier le dernier fichier « Configurer la taille de l’historique des mots de passe chiffrés »

Cocher la case Activé, et on met dans les options « 1 »

Nos GPO sont prête, il ne reste plus qu’à faire une actualisation des GPO sur un poste, ici « W10 », afin de tester.

Se connecter au client, faites dans la console « cmd » :

gpupdate /force

Un redémarrage et normalement votre mot de passe à changer.

Récupérer le mot de passe généré par Windows LAPS

Coter SERV_AD

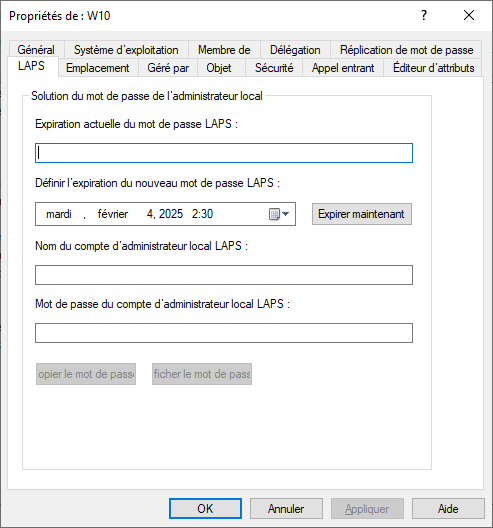

Ces informations sont aussi visibles dans l’onglet « LAPS » de l’objet ordinateur en question à partir des consoles d’administration de l’Active Directory.

Éventuellement, on pourrait aussi regarder les valeurs dans l’éditeur d’attributs, où l’on verrait le mot de passe chiffré.

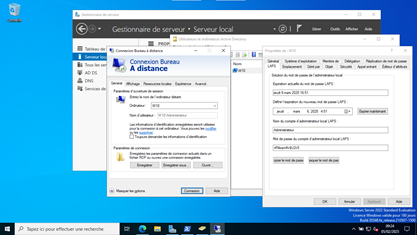

Connexion à distance

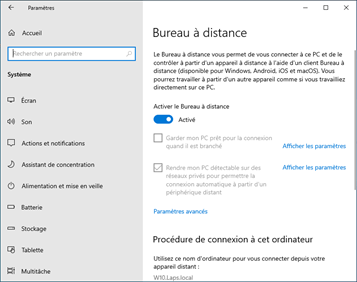

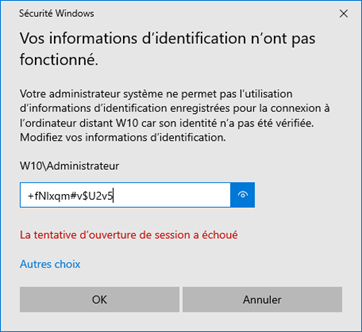

Maintenant que le mot de passe du compte est en notre possession, il ne reste plus qu’à tenter une connexion pour valider le bon fonctionnement. Que ce soit en local devant la machine, ou en Bureau à distance.

Pour commencer sur votre Client, Windows + I > Système > Bureau à distance > et activé « le Bureau à distance »

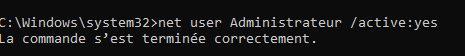

Après rentrer une commande dans la console.

Pour activer le compte Administrateur pour qu’on puisse avoir une connexion à distance.

Maintenant coter SERV_AD on va tester la connexion à distance.7

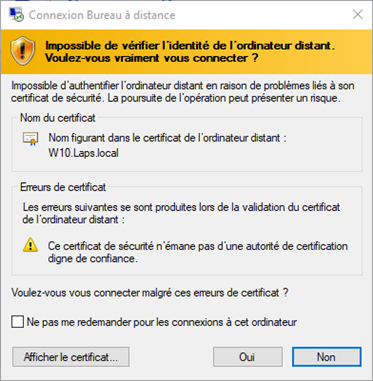

Faites connexion et vous aurez une fenêtre

Un message va apparaitre pour confirmer

Faites « OUI » et vous voilà connecter a distance

Me voilà connecter à mon client.

Share this content:

Laisser un commentaire